情報セキュリティマネジメント試験の令和7年度の公開問題(科目 A・B)を解こう。

今回のテーマは、「DNS キャッシュポイズニング攻撃の対策」である。

令和7年度 情報セキュリティマネジメント試験 公開問題 科目 A・B 問5

問5 DNS キャッシュサーバでの DNS キャッシュポイズニング攻撃の対策はどれか。

ア DNS サービスの待ち受けポートを 53 番に固定する。

イ 外部の DNS クライアントからの再帰的問合せを受け付けない設定にする。

ウ 権威 DNS サーバへの問合せに使用するトランザクション ID を固定する。

エ 権威 DNS サーバへの非再帰的問合せを行う設定にする。

正解:イ

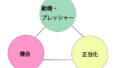

DNSキャッシュポイズニング(DNS Cache Poisoning)とは、

仕組み:どのように「毒」を盛るのか

通常、ブラウザでURLを入力すると、DNSキャッシュサーバーが権威DNSサーバーへ正しいIPアドレスを問合せに行く。攻撃者はこの「問い合わせ」と「回答」の隙間を狙う。

- 偽の問合せ: 攻撃者がキャッシュサーバーに対し、ターゲットサイト(例:https://www.google.com/search?q=google.com)のIPアドレスを尋ねる。

- 偽の回答(ポイズニング): 本物のサーバーが回答を返すより先に、攻撃者が「偽のIPアドレス」を含んだ応答をキャッシュサーバーに送りつける。

- 汚染の完了: キャッシュサーバーが偽の情報を「正しい」と信じて保存(キャッシュ)してしまう。

- 被害の発生: 以降、そのキャッシュサーバーを利用する一般ユーザーは、正しいURLを入力しても自動的に偽サイト(フィッシングサイトなど)へ飛ばされる。

主なリスクと影響

この攻撃が厄介なのは、ユーザー側がどれだけ注意していても防ぎにくい点にある。

- フィッシング詐欺: 銀行やSNSの偽サイトに誘導され、ID・パスワード、クレジットカード情報が盗まれる。

- マルウェア感染: 偽サイトを閲覧しただけで、ウイルスやスパイウェアをダウンロードさせられる。

- 中間者攻撃: 通信を盗み見られたり、内容を改ざんされたりする。

対策:どうやって防ぐのか

技術の進歩により、単純な手法は防げるようになっているが、多層的な対策が重要である。

サーバー側の対策

- ソースポートランダム化: 問い合わせに使うポート番号をランダムにし、攻撃者が偽の回答を送り込む難易度を上げる。

- DNSSEC(DNS Security Extensions): 応答データにデジタル署名を付与し、その情報が「本物」であることを証明する仕組み。

- 再帰的問い合わせの制限:外部からの不用意なアクセスを遮断する。

- 最新パッチの適用: BINDなどのDNSサーバーソフトを常に最新の状態に保つ。

ユーザー側の対策

- 信頼できるDNSの使用: 公開DNS(Google Public DNSなど)や、ISPが提供するセキュリティのしっかりしたサーバーを利用する。

それでは、各肢を検討していこう。

ア 誤り。

DNS サービスの待ち受けポートは 53 番が標準である。

固定した場合、攻撃者がポートを特定しやすくなるため、 DNS キャッシュポイズニング攻撃を受けやすい。

イ 正解。

ウ 誤り。

応答は、トランザクションIDや送信先ポートが一致したときに受け入れられる。

トランザクションIDを固定した場合、総当たりで必要な試行数が減るため、攻撃が成功しやすくなる。

エ 誤り。

DNS キャッシュサーバは、権威DNSサーバに対して非再帰的問合せを行うことで、名前解決を進める。「 権威 DNS サーバへの非再帰的問合せを行う設定にする」ことは、単にDNS キャッシュサーバは本来の正常な動作をさせることを意味する。

コメント